Dein Unternehmen vor digitalen Bedrohungen zu schützen, braucht mehr als nur starke Verteidigungsmaßnahmen. Du brauchst eine koordinierte Reaktion, wenn etwas passiert. Sicherheitswarnungen müssen mit klaren, entscheidenden Maßnahmen in deiner gesamten Organisation verbunden werden. Wenn Sicherheit und Betrieb Hand in Hand gehen, baust du eine Widerstandsfähigkeit auf, die über das bloße Abwehren von Angriffen hinausgeht.

Dieser Artikel behandelt die wichtigsten IT-Sicherheitslösungen, die jedes Unternehmen braucht – von Netzwerk- und Cloud-Sicherheit bis hin zu Identitäts- und Datenschutz. Außerdem erfährst du, wie KI dabei hilft, Bedrohungen zu erkennen und Reaktionen zu automatisieren.

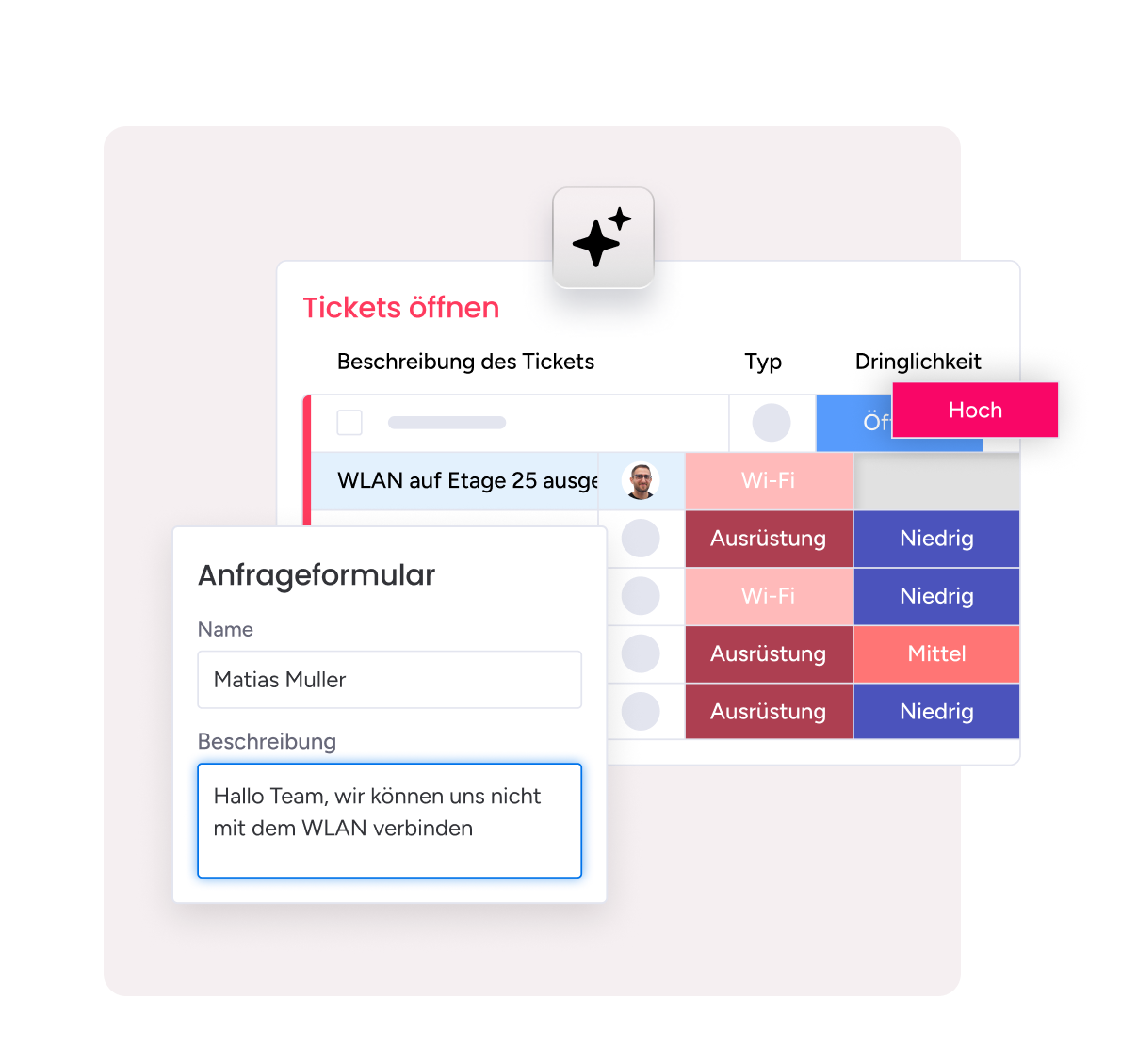

Du lernst auch, wie du mit einer Service-Management-Lösung wie monday service ein klares Framework für Schutz und Reaktion schaffst. So bleibst du compliant, reduzierst Risiken und kannst schnell handeln, wenn es darauf ankommt.

Zusammenfassung

- Jedes Unternehmen braucht mehrere Sicherheitsebenen: Netzwerk-, Endpoint-, Cloud-, Daten-, Identitäts- und Anwendungssicherheit arbeiten zusammen, um deine gesamte Organisation vor Cyberbedrohungen zu schützen.

- KI-gestützte Sicherheitslösungen erkennen und stoppen Bedrohungen in Echtzeit: Moderne Plattformen lernen Angriffsmuster und aktualisieren die Abwehr automatisch – ohne manuelles Eingreifen. So fangen sie Bedrohungen ab, bevor Schaden entsteht.

- monday service optimiert die Reaktion auf Sicherheitsvorfälle: KI leitet Sicherheitswarnungen automatisch an die richtigen Teams weiter, verfolgt den Lösungsfortschritt und integriert sich mit deinen bestehenden Sicherheitsplattformen für eine schnellere Wiederherstellung.

- Starte mit einer Sicherheitsbewertung, um Lücken zu finden: Bewerte aktuelle Plattformen, kartiere kritische Assets und definiere Anforderungen, bevor du Lösungen auswählst, die mit deinem Unternehmen wachsen.

- Sicherheitsfehler legen den Betrieb lahm und zerstören Vertrauen: Ohne den richtigen Schutz kann eine einzige Sicherheitslücke den Geschäftsbetrieb stoppen, Compliance-Strafen auslösen und deinen Ruf für Jahre beschädigen.

Was sind IT-Sicherheitslösungen?

IT-Sicherheitslösungen sind Technologien und Plattformen, die die digitalen Assets, Netzwerke und Daten deiner Organisation vor Cyberbedrohungen schützen. Sie schaffen mehrere Verteidigungsebenen gegen Angriffe wie Malware, Ransomware und unbefugte Zugriffsversuche.

Stell dir Sicherheitslösungen IT wie dein digitales Sicherheitsteam vor – sie arbeiten rund um die Uhr, um Bedrohungen zu überwachen, zu erkennen und darauf zu reagieren, bevor sie deinem Unternehmen schaden können. Anders als einfache Antivirus-Software, die nur einzelne Computer schützt, schützen diese Lösungen deine gesamte Organisation. Oft orientieren sie sich dabei an IT-Service-Management-Prinzipien (ITSM), um eine durchgängige Abdeckung zu gewährleisten.

Moderne IT-Sicherheitslösungen nutzen künstliche Intelligenz, um Bedrohungen in Echtzeit zu erkennen. Tatsächlich hat die Deloitte-NASCIO Cybersecurity Study 2024 herausgefunden, dass 43 US-Bundesstaaten bereits generative KI nutzen oder planen, sie innerhalb des nächsten Jahres einzusetzen, um ihre Cybersicherheit zu verbessern.

Warum jedes Unternehmen IT-Sicherheitslösungen braucht

Dein Unternehmen läuft auf digitalen Systemen – von E-Mail und Kundendatenbanken bis zu Finanzunterlagen und geistigem Eigentum. Wenn du ein sicheres Kundenportal und andere Lösungen implementierst, stellst du sicher, dass du nicht die Haustür für Angreifer sperrangelweit offen lässt.

Steigende Cyberbedrohungen zielen auf Organisationen jeder Größe ab

Cyberkriminelle haben es nicht mehr nur auf große Konzerne abgesehen. IT-Sicherheitslösungen für Startups und mittelständische Unternehmen sind genauso wichtig, weil kleinere Organisationen oft weniger Sicherheitsressourcen haben. Das macht Enterprise Service Management für einen einheitlichen Schutz so wichtig. Hier ist, womit du es zu tun hast:

- Ransomware-Angriffe: Schadsoftware, die deine Dateien sperrt, bis du Lösegeld zahlst

- Phishing-Kampagnen: Gefälschte E-Mails, die Mitarbeiter dazu bringen sollen, Passwörter oder sensible Daten preiszugeben. Im dritten Quartal 2024 schnellten Business Email Compromise (BEC)-Betrugsversuche in die Höhe und machten 58 % aller Phishing-Versuche aus.

- Insider-Bedrohungen: Sicherheitsrisiken durch Mitarbeiter oder Auftragnehmer, die legitimen Systemzugang haben

Diese Bedrohungen ändern sich in unserer Vuca-Welt ständig. Was deine Organisation letztes Jahr geschützt hat, funktioniert heute vielleicht nicht mehr. Deshalb braucht dein IT-Betriebsmanagement (ITOM) Sicherheitslösungen, die sich genauso schnell anpassen wie die Angreifer.

Compliance-Standards erfordern umfassende Sicherheit

Wenn du Kundendaten, Gesundheitsakten oder Finanzinformationen verarbeitest, bist du gesetzlich verpflichtet, sie zu schützen. Vorschriften wie GDPR, HIPAA und SOX haben strenge Sicherheitsanforderungen und hohe Strafen bei Nichteinhaltung. Besonders IT-Sicherheitslösungen für Kliniken und Praxen müssen spezielle Anforderungen zum Schutz von Patientendaten erfüllen.

IT-Sicherheitslösungen helfen dir, diese Anforderungen automatisch zu erfüllen. Sie verfolgen, wer auf welche Daten zugreift, erstellen Compliance-Berichte und stellen sicher, dass du die Regeln einhältst – ohne dass du zum Rechtsexperten werden musst. Das macht Service Management zum Schlüssel für eine nahtlose Einhaltung von Vorschriften.

Der Geschäftsbetrieb hängt von einer sicheren Infrastruktur ab

Wenn die Sicherheit versagt, stoppt alles. Eine einzige Sicherheitslücke kann deinen Betrieb lahmlegen, deine Kundenbeziehungen zerstören und deinen Ruf für Jahre beschädigen. Aber mit den richtigen Sicherheitslösungen kannst du selbstbewusst arbeiten und weißt, dass dein Unternehmen geschützt ist.

KI-Helpdesk-Software wie monday service hilft Organisationen dabei, ihre Sicherheitsmaßnahmen abteilungsübergreifend zu koordinieren. So stellst du eine schnellere Wiederherstellung sicher, wenn Vorfälle auftreten. Außerdem können diese KI-Automatisierungen routinemäßige Anfragen zu Vorfällen bearbeiten, sodass sich Sicherheitsteams auf kritische Initiativen konzentrieren können.

6 Arten von IT-Sicherheitslösungen, die jede Organisation braucht

Effektive Sicherheit aufzubauen bedeutet zu verstehen, welche Lösungen gegen bestimmte Bedrohungen schützen. Jeder Typ hat einen einzigartigen Zweck in deiner Gesamtstrategie. Die richtige Service-Management-Plattform zu wählen, kann dir helfen, die perfekte Lösung für die individuellen Sicherheitsbedürfnisse deiner Organisation zu finden.

1. Netzwerksicherheitslösungen

Netzwerksicherheitslösungen schützen Daten, während sie sich durch deine Organisation bewegen. Sie funktionieren wie Sicherheits-Checkpoints, überwachen den gesamten Datenverkehr und blockieren alles Verdächtige.

Diese Lösungen umfassen Firewalls, die unbefugten Zugriff blockieren, Intrusion Detection Systeme, die ungewöhnliche Aktivitäten erkennen, und Netzwerksegmentierung, die sensible Bereiche vom allgemeinen Datenverkehr trennt. Wenn Bedrohungen erkannt werden, lösen sie sofortige Warnungen aus und können bösartigen Datenverkehr automatisch blockieren.

2. Endpoint-Sicherheitslösungen

Jedes Gerät, das mit deinem Netzwerk verbunden ist – Laptops, Handys, Tablets, sogar Drucker – ist ein potenzieller Einstiegspunkt für Angreifer. Endpoint-Sicherheitslösungen schützen diese Geräte vor Malware und unbefugtem Zugriff.

Moderner Endpoint-Schutz geht über traditionelle Antivirus-Software hinaus. Er beobachtet, wie sich Programme verhalten, erkennt verdächtige Muster und kann infizierte Geräte isolieren, bevor sich Bedrohungen über dein Netzwerk ausbreiten.

3. Cloud-Sicherheitslösungen

Immer mehr Unternehmen speichern Daten und betreiben Anwendungen in der Cloud, was neue Sicherheitsherausforderungen schafft. Online IT-Sicherheitslösungen schützen deine cloudbasierten Assets mit speziellen Plattformen, die für diese Umgebungen entwickelt wurden.

Wichtige Funktionen sind:

- Cloud Access Security Broker (CASB): Überwachen und kontrollieren, wie Mitarbeiter Cloud-Anwendungen nutzen

- Cloud Security Posture Management (CSPM): Überprüfen Cloud-Konfigurationen kontinuierlich auf Schwachstellen

- Datenverschlüsselung: Schützen Informationen, die in Cloud-Services gespeichert sind

4. Datensicherheitslösungen

Datensicherheitslösungen konzentrieren sich darauf, dein wertvollstes Asset zu schützen – Informationen. Neben diesen Lösungen kann die Integration von KI ins Asset-Management die Aufsicht über Hardware- und Software-Assets verbessern. Du bekommst mehr Transparenz darüber, wo sensible Daten liegen, wer darauf zugreift und wie sie sich durch deine Organisation bewegen.

Data Loss Prevention (DLP)-Systeme identifizieren sensible Informationen wie Kreditkartennummern oder Sozialversicherungsnummern automatisch. Sie können unbefugte Weitergabe blockieren und dich warnen, wenn jemand versucht, geschützte Daten aus deiner Organisation zu entfernen.

5. Identitäts- und Zugriffsverwaltungslösungen

Du musst genau wissen, wer auf deine Systeme zugreift und was sie tun dürfen. Identity and Access Management (IAM)-Lösungen überprüfen Benutzeridentitäten und kontrollieren ihre Berechtigungen.

Diese Plattformen bieten Single Sign-On (SSO), sodass Mitarbeiter nur ein Passwort für mehrere Systeme brauchen. Sie fügen auch Multi-Faktor-Authentifizierung (MFA) für zusätzliche Sicherheit bei sensiblen Systemen hinzu und führen detaillierte Protokolle darüber, wer wann auf was zugegriffen hat.

6. Anwendungssicherheitslösungen

Deine Geschäftsanwendungen – ob kundenorientierte Websites oder interne Systeme – brauchen Schutz vor Angriffen. Anwendungssicherheitslösungen verteidigen gegen Bedrohungen, die auf Software-Schwachstellen abzielen.

Web Application Firewalls (WAF) filtern bösartigen Datenverkehr heraus, bevor er deine Anwendungen erreicht. Sicherheitstest-Plattformen helfen Entwicklern, Schwachstellen zu finden und zu beheben, bevor Anwendungen live gehen. Laufzeitschutz bewacht Anwendungen, während sie laufen.

5 wichtige Vorteile moderner IT-Sicherheitslösungen

In IT-Sicherheitslösungen zu investieren bringt konkrete Vorteile, die über den grundlegenden Schutz hinausgehen. Hier ist, was du erwarten kannst, wenn du umfassende Sicherheitsmaßnahmen implementierst.

1. Bedrohungserkennung und -prävention in Echtzeit

KI für IT-Sicherheitslösungen analysiert Muster in deiner gesamten Organisation, um verdächtiges Verhalten sofort zu erkennen. Indem sie lernen, was normal ist, markieren sie ungewöhnliche Aktivitäten, decken neue Angriffsmethoden durch Threat Intelligence Feeds auf und fangen Vorfälle ab, bevor sie eskalieren.

2. Automatisierte Reaktion auf Sicherheitsvorfälle

Wenn jede Sekunde zählt, sorgt Automatisierung dafür, dass Bedrohungen schnell eingedämmt werden. Security Orchestration Plattformen können Reaktionsschritte auslösen, ohne auf manuelles Eingreifen zu warten.

Eine Plattform wie monday service verbessert das, indem sie automatisch Incident-Tickets erstellt, diese an die richtigen Teams weiterleitet und den Lösungsfortschritt verfolgt – so bleibt die Wiederherstellung schnell und organisiert. KI-Service-Management zu nutzen kann diese Prozesse in der gesamten Organisation weiter optimieren.

3. Vollständige Transparenz über deine IT-Umgebung

Du kannst nicht schützen, was du nicht siehst. Moderne Sicherheitslösungen bieten Dashboards, die deine gesamte Sicherheitslage auf einen Blick zeigen.

Diese Transparenz hilft dir:

- Trends erkennen: Muster bei Angriffen oder Schwachstellen identifizieren

- Fundierte Entscheidungen treffen: Ressourcen basierend auf tatsächlichen Risikodaten zuweisen

- Compliance nachweisen: Berichte erstellen, die zeigen, dass deine Sicherheitsmaßnahmen die regulatorischen Anforderungen erfüllen

4. Kontinuierliche Überwachung reduziert Ausfallzeiten

Sicherheitsüberwachung hört nie auf. Plattformen wie SIEM sammeln Signale aus jeder Ecke deiner Umgebung, legen Basislinien für normale Aktivitäten fest und lösen Warnungen aus, wenn das Verhalten davon abweicht. Dieser proaktive Ansatz minimiert erfolgreiche Sicherheitslücken und begrenzt Schäden, wenn sie doch auftreten.

5. Optimierte Abläufe und integrierte Workflows

Statt mit mehreren Sicherheitsplattformen zu jonglieren – eine wachsende Herausforderung, denn laut monday.coms World of Work Report nutzen 57 % der Mitarbeiter mehr Software als letztes Jahr – bringen integrierte Plattformen alles zusammen. Dein Team arbeitet von einer einzigen Oberfläche aus, was die Komplexität reduziert und die Effizienz verbessert.

Automatisierte Berichte sparen Stunden manueller Arbeit, während Service-Plattformen wie monday service Warnungen mit Incident-Workflows verbinden. Das Ergebnis für dein Zeitmanagement: Schnellere Wiederherstellung, weniger manueller Aufwand und mehr Zeit für strategische Verbesserungen.

IT-Sicherheitslösungen vs. Cybersecurity: Den Unterschied verstehen

Bevor du Tools auswählst, hilft es, die Lösungen, die du einsetzt, von der breiteren Strategie zu unterscheiden, die sie leitet. Viele Leute verwenden diese Begriffe synonym, aber den Unterschied zu verstehen führt zu intelligenteren Entscheidungen.

IT-Sicherheitslösungen beziehen sich auf die spezifischen Technologien und Plattformen, die du implementierst. Dazu gehören Firewalls, Antivirus-Software, Überwachungssysteme und mehr. Sie stellen die technische Schutzebene dar: die Ausrüstung, die dein Sicherheitsteam nutzt, um Bedrohungen zu erkennen und darauf zu reagieren.

Cybersecurity ist die breitere Strategie. Sie umfasst, wie deine Organisation insgesamt mit Risiken umgeht. Das schließt die Bewertung von Schwachstellen ein, das Erstellen von Richtlinien, die Schulung von Mitarbeitern und die Förderung einer Sicherheitskultur. Während sich IT-Sicherheit auf die Tools konzentriert, definiert Cybersecurity die Governance, die sie leitet.

Hier ist der Unterschied auf einen Blick:

- Definition: IT-Sicherheit = Tools und Plattformen; Cybersecurity = Gesamtstrategie und Praxis

- Umfang: IT-Sicherheit = technische Implementierung; Cybersecurity = Geschäftsstrategie und Risikomanagement

- Fokus: IT-Sicherheit = Bedrohungserkennung und -reaktion; Cybersecurity = Risikobewertung und Governance

- Implementierung: IT-Sicherheit = Software- und Hardware-Lösungen; Cybersecurity = Richtlinien, Verfahren und Kultur

Die effektivsten Organisationen kombinieren sowohl starke IT-Sicherheitslösungen als auch eine umfassende Cybersecurity-Strategie. Service Level Agreements (SLAs) mit vertrauenswürdigen Unternehmen für IT-Sicherheitslösungen zu etablieren, hilft sicherzustellen, dass du die richtigen Plattformen und Praktiken hast, um geschützt zu bleiben.

4 Schritte, um die richtigen IT-Sicherheitslösungen zu wählen

Die richtigen Sicherheitslösungen zu wählen erfordert durchdachte Planung. Dabei ist es wichtig zu definieren, wie du die Leistung messen wirst – ob durch SLAs, SLOs oder SLIs –, damit du weißt, dass deine Investitionen liefern. Folge diesen vier Schritten, um Plattformen zu identifizieren, die deine Organisation schützen, ohne den Betrieb zu verlangsamen.

Schritt 1: Bewerte deine aktuelle Sicherheitslandschaft

Beginne damit zu verstehen, was du bereits hast. Liste alle aktuellen Sicherheitstools auf, identifiziere Lücken in der Abdeckung und dokumentiere kürzliche Sicherheitsvorfälle.

Sprich mit Teams in deiner gesamten Organisation. Welchen Sicherheitsherausforderungen begegnen sie? Wo kommen aktuelle Lösungen zu kurz? Diese Bewertung und Bedarfsanalyse schafft deine Basis für Verbesserungen.

Schritt 2: Identifiziere kritische Assets und Schwachstellen

Nicht alle Daten und Systeme brauchen das gleiche Schutzniveau. Identifiziere deine Kronjuwelen – die Assets, die den größten Schaden verursachen würden, wenn sie kompromittiert würden.

Erwäge, Schwachstellenbewertungen und Risikoanalysen durchzuführen, um spezifische Schwächen zu finden. Das hilft dir, Investitionen dort zu priorisieren, wo sie die größte Wirkung haben. IT-Sicherheitslösungen für Bildungseinrichtungen müssen zum Beispiel besonders auf den Schutz von Schüler- und Studentendaten achten.

Schritt 3: Definiere Sicherheitsanforderungen und Budget

Balanciere ideale Sicherheit mit praktischen Einschränkungen. Berechne potenzielle Kosten für Sicherheitslücken gegen Sicherheitsinvestitionen, um dein Business Case aufzubauen.

Erstelle klare Anforderungen für:

- Wesentliche Funktionen: Gegen welche Bedrohungen musst du dich verteidigen?

- Integrationsbedarf: Mit welchen bestehenden Systemen müssen neue Lösungen funktionieren?

- Compliance-Unterstützung: Welche Vorschriften musst du erfüllen?

- Skalierbarkeit: Wie werden sich die Bedürfnisse ändern, wenn du wächst?

Während kostenfreie IT-Sicherheitslösungen für sehr kleine Unternehmen verlockend sein können, bieten sie oft nicht den umfassenden Schutz, den wachsende Organisationen brauchen. IT-Sicherheitslösungen Mittelstand sollten speziell auf die besonderen Anforderungen mittelständischer Unternehmen zugeschnitten sein.

Schritt 4: Wähle Lösungen, die mit deinem Unternehmen wachsen

Wähle Plattformen, die mit dir wachsen. Cloud-basierte Lösungen bieten oft die meiste Flexibilität. Du kannst Benutzer und Funktionen hinzufügen, ohne große Infrastrukturänderungen vorzunehmen.

Bewerte, wie sich potenzielle Lösungen mit Plattformen wie monday service für Incident Management integrieren. Starke Integrationsfähigkeiten stellen sicher, dass deine Sicherheitstools effektiv und effizient zusammenarbeiten, wenn sich deine Bedürfnisse und Unternehmensstrategie entwickeln.

Transformiere dein IT-Sicherheitsmanagement mit monday service

IT-Sicherheit zu managen erfordert mehr als nur die richtigen Tools einzusetzen – du brauchst nahtlose Koordination zwischen Sicherheitsteams und dem Rest deiner Organisation. Mit monday service überbrückst du diese Lücke mit intelligenten Workflows, die Sicherheitsoperationen mit deinem breiteren Geschäft verbinden. Gleichzeitig hilft KI im Kundenservice dabei, Kundenanliegen mit erhöhter Effizienz zu bearbeiten.

KI, die die Lösung von Sicherheitsvorfällen beschleunigt

Die monday service Plattform nutzt KI, um Sicherheitsvorfälle automatisch nach Art, Schweregrad und Auswirkung zu kategorisieren und weiterzuleiten. Dieses intelligente Routing stellt sicher, dass kritische Bedrohungen sofort Aufmerksamkeit bekommen, während Routineprobleme effizient bearbeitet werden.

Die KI der Plattform lernt aus deinen Incident-Mustern, schlägt Lösungsschritte vor und identifiziert wiederkehrende Probleme. Das beschleunigt Reaktionszeiten und hilft dir gleichzeitig, Grundursachen anzugehen.

Nahtlose Integration mit deinem Security Stack

Deine Sicherheitstools generieren wertvolle Daten, aber oft bleiben sie in Silos gefangen. Die Verbindungsfähigkeiten in monday service erlauben dir, dich mit deinen bestehenden Sicherheitsplattformen über APIs und Webhooks zu verbinden und eine einheitliche operative Ansicht zu schaffen.

Diese Integration bedeutet, dass Sicherheitswarnungen automatisch Tickets erstellen, Updates sich über Systeme hinweg synchronisieren und alle informiert bleiben, ohne zwischen mehreren Plattformen zu wechseln.

Echtzeit-Sicherheitsanalysen und Reporting

Klare Transparenz führt zu besseren Sicherheitsentscheidungen. Dashboards in monday service sind anpassbar und zeigen Sicherheitsmetriken, Incident-Trends und Teamleistung in Echtzeit.

Automatisierte Berichte stellen sicher, dass du immer bereit für Compliance-Audits bist. Verschiedene Stakeholder können auf Ansichten zugreifen, die auf ihre Bedürfnisse zugeschnitten sind – Führungskräfte sehen übergeordnete Trends, während Sicherheitsteams in operative Details eintauchen.

Mit den richtigen IT-Sicherheitslösungen und monday service, das deine Reaktion antreibt, kann deine Organisation widerstandsfähig, compliant und selbstbewusst bleiben.

Starte noch heute mit monday service.

IT-Sicherheit bezieht sich auf die spezifischen Technologien und Tools, die digitale Assets schützen, während Cybersecurity die breitere Strategie, Richtlinien und Praktiken für das Management von Sicherheitsrisiken umfasst. IT-Sicherheit ist das „Was“ (Tools), während Cybersecurity das „Wie“ (Strategie) ist. Kleine Unternehmen geben typischerweise zwischen 500 und 2.000 Euro pro Monat für umfassende IT-Sicherheitslösungen aus, abhängig von Unternehmensgröße und Branchenanforderungen. Diese Investition deckt wesentliche Schutzmaßnahmen wie Endpoint-Sicherheit, E-Mail-Filterung und grundlegende Überwachungsfunktionen ab. KI-gestützte Sicherheitslösungen erweitern menschliche Fähigkeiten, anstatt Sicherheitsteams vollständig zu ersetzen. Während KI bei Mustererkennung und automatisierter Reaktion hervorragend ist, bleibt menschliches Fachwissen für strategische Planung, komplexe Incident-Untersuchungen und die Entwicklung von Sicherheitsrichtlinien unverzichtbar. Die häufigsten Cyberangriffe auf Unternehmen sind Phishing-E-Mails, die Mitarbeiter dazu bringen, Zugangsdaten preiszugeben, Ransomware, die Dateien gegen Lösegeldzahlung verschlüsselt, und Business Email Compromise, bei dem Angreifer sich als Führungskräfte ausgeben, um betrügerische Transaktionen zu autorisieren. Die Implementierung von Enterprise-IT-Sicherheitslösungen dauert typischerweise 3 bis 6 Monate für die vollständige Bereitstellung, einschließlich Planung, Konfiguration, Tests und Schulungsphasen. Cloud-basierte Lösungen können oft innerhalb von Wochen für grundlegende Funktionen betriebsbereit sein, wobei erweiterte Funktionen schrittweise ausgerollt werden. Unternehmen ohne IT-Sicherheitslösungen sind schweren Risiken ausgesetzt. Dazu gehören Datenlecks, die Kundeninformationen offenlegen, Ransomware-Angriffe, die den Betrieb lahmlegen, behördliche Geldstrafen wegen Nichteinhaltung und bleibende Reputationsschäden, die Kunden und Partner vertreiben.Häufig gestellte Fragen

Was ist der Unterschied zwischen IT-Sicherheit und Cybersecurity?

Wie viel sollte ein kleines Unternehmen für IT-Sicherheitslösungen budgetieren?

Können KI-gestützte Sicherheitslösungen menschliche Sicherheitsteams ersetzen?

Was sind die häufigsten Arten von Cyberangriffen, denen Unternehmen ausgesetzt sind?

Wie lange dauert es, Enterprise-IT-Sicherheitslösungen zu implementieren?

Was passiert, wenn mein Unternehmen nicht in IT-Sicherheitslösungen investiert?