Les cybermenaces deviennent chaque jour plus sophistiquées et, malheureusement, on ne peut plus se contenter d’installer un bon antivirus pour assurer la sécurité informatique de son entreprise. Il est désormais essentiel de bâtir un écosystème de défense intelligent autour d’une solution de sécurité informatique capable d’anticiper, de détecter et de répondre rapidement aux incidents tout en soutenant la performance de ses équipes.

Heureusement, les solutions de cybersécurité actuelles, qu’elles soient proposées par une société de solutions de sécurité informatique ou par des éditeurs spécialisés, savent aujourd’hui offrir une protection complète des réseaux, des end-points, du cloud et des données afin de garantir la sécurité de ses systèmes IT tout en maintenant la fluidité de ses opérations.

Dans cet article, nous allons donc voir comment mettre en place une solution de sécurité informatique, leurs avantages et comment monday service peut connecter vos équipes IT, vos processus et vos outils de sécurité pour accélérer votre réponse aux incidents, réduire les risques de sécurité et renforcer la résilience de toute votre organisation.

Essayer monday serviceSolutions de sécurité informatique : les points clés à retenir

- La sécurité informatique en entreprise repose sur plusieurs niveaux de cybersécurité : les solutions de sécurité du réseau, des end-points, du cloud, des identités, des applications et des données, qui doivent travailler ensemble pour protéger l’intégralité de votre écosystème numérique.

- Les solutions de sécurité informatique basées sur l’IA offrent une protection proactive : elles analysent automatiquement les comportements suspects, anticipent les menaces et ajustent vos défenses pour bloquer les attaques avant qu’elles n’impactent vos activités.

- monday service simplifie la gestion des incidents de sécurité : grâce aux automatisations intelligentes, les alertes de sécurité sont directement envoyées aux bonnes équipes et leur résolution est suivie en temps réel pour que la collaboration entre IT et équipes de sécurité soit vraiment fluide, rapide et traçable.

- Une bonne évaluation de cybersécurité est la première étape vers une protection efficace : analysez vos infrastructures informatiques, identifiez vos points faibles et alignez vos besoins avec une plateforme de sécurité informatique évolutive.

- Une faille de sécurité peut coûter beaucoup plus cher qu’une interruption d’activité : sans solution ESM pour la sécurité informatique intégrée à ses opérations, le risque de perte de données, de non-conformité ou d’atteinte à la réputation reste bien trop élevé.

Qu’est-ce qu’une solution de sécurité informatique : définition

Une solution de sécurité informatique regroupe l’ensemble des outils et logiciels de cybersécurité conçus pour protéger les actifs numériques, les réseaux et les données d’une organisation contre les cybermenaces. Elle forme ainsi une véritable infrastructure de défense à plusieurs niveaux capable de prévenir les cyberattaques, de limiter les dommages reçus et de garantir la continuité de ses activités.

On peut les considérer comme une armée dédiée à sa sécurité numérique. Toujours en veille, ces solutions surveillent, détectent et répondent automatiquement aux cybermenaces avant qu’elles ne réussissent à perturber ses opérations. Ainsi, contrairement aux antivirus traditionnels, une solution de sécurité informatique couvre l’ensemble de son système d’information, de son environnement cloud à chacun de ses postes de travail et s’intègre aux pratiques de gestion des services informatiques (ITSM) les plus modernes, alignées sur les principes ITIL, pour garantir une approche Agile et cohérente de la cybersécurité.

Enfin, sécurité informatique et intelligence artificielle (IA) sont désormais indissociables. Pour suivre le rythme des cyberattaques, toujours plus sophistiquées, les sociétés de solutions de sécurité informatique misent sur des plateformes tout-en-un capables d’assurer la surveillance, la détection et une réponse automatisée grâce à l’IA. Cette convergence entre cybersécurité et intelligence artificielle ne concerne d’ailleurs pas que le secteur privé. En France, le ministère des Armées s’y engage activement à travers sa stratégie d’IA de défense qui vise à garantir la souveraineté nationale et à renforcer la performance des systèmes critiques. Ainsi, l’IA est aujourd’hui un pilier central des architectures de défense modernes, qu’il s’agisse de sécuriser des infrastructures stratégiques ou de bâtir des systèmes informatiques d’entreprise plus résilients face aux menaces émergentes.

Pourquoi les entreprises ont besoin de solutions de sécurité informatique

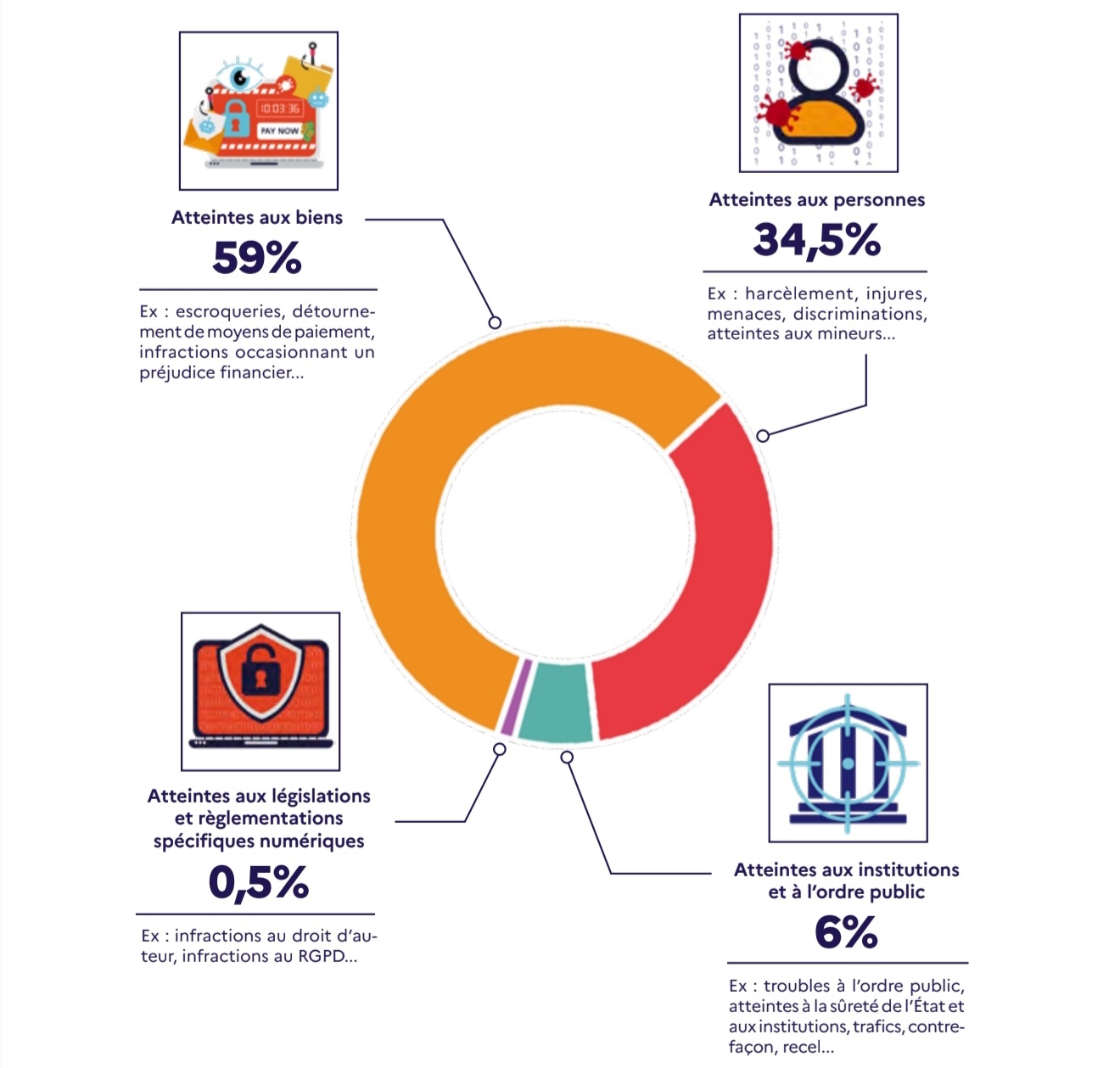

Aujourd’hui, tout passe par le numérique. Messagerie électronique, bases de données clients ou opérations quotidiennes, chaque interaction, chaque fichier partagé et chaque application utilisée peut devenir un point d’entrée pour une cyberattaque. D’ailleurs, le rapport sur la cybercriminalité 2024 du ministère de l’Intérieur le confirme : la France a été fortement touchée par les cybermenaces en 2023, toutes tailles d’organisations confondues. Face à cette réalité, améliorer la sécurité informatique en entreprise n’a jamais été aussi crucial. Mettre en place des solutions de sécurité informatique performantes, c’est donc non seulement protéger ses données, mais aussi assurer la continuité et la croissance durable de son activité.

(Source : Rapport annuel sur la cybercriminalité en France 2024, COMCYBER-MI)

Des cybermenaces en constante évolution

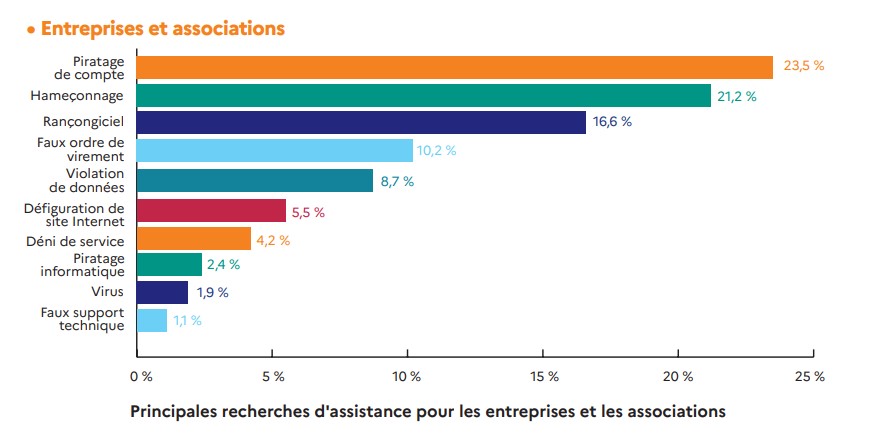

Les cyberattaques ne concernent plus seulement les grandes entreprises. Aujourd’hui, la cybersécurité d’entreprise est un enjeu pour tous. Plus personne n’est à l’abri, PME et ETI aussi bien que les grands groupes. Les attaques par ransomware paralysent désormais des réseaux entiers, les campagnes de phishing trompent même les utilisateurs les plus vigilants et les menaces internes restent une réalité souvent sous-estimée.

(Source : Rapport d’activité sur les tendances des cybermenaces 2024 en France du GIP ACYMA)

Face à ces risques, la clé réside dans une gestion proactive des risques informatiques. Ainsi, les outils modernes sont capables d’analyser les menaces en temps réel, de prévenir les incidents avant qu’ils ne surviennent et de garantir la sécurité de son système d’information (SI) évolutive pour suivre le rythme des nouvelles techniques d’attaque.

Une conformité simplifiée et automatisée

Les entreprises sont aujourd’hui soumises à des réglementations très exigeantes. RGPD, HIPAA ou encore SOC, ces cadres imposent un haut niveau de protection des données et de transparence dans leur gestion. Heureusement, les solutions de sécurité informatique intégrées aux plateformes de gestion des services comme monday service permettent d’assurer cette conformité sans effort. Elles automatisent le suivi des accès, centralisent les rapports d’audit et réduisent le risque d’erreur humaine pour vous laisser vous concentrer sur vos priorités business.

Une base solide pour des opérations continues

Sans sécurité IT, aucune continuité d’opérations n’est possible. Une seule faille de sécurité peut suffire à interrompre ses opérations ou à compromettre la confiance de ses clients. À l’inverse, une infrastructure sécurisée permet d’évoluer en toute sérénité. Grâce aux automatisations et à l’IA, les plateformes de gestion comme monday service facilitent la coordination des réponses aux incidents, priorisent les actions critiques et assurent une reprise d’activité rapide. Ainsi, vos équipes restent toujours alignées, vos systèmes protégés et votre activité peut continuer de croître même face aux imprévus les plus soudains.

Essayer monday serviceSix types de solutions de sécurité informatique essentielles à toute organisation

Pour améliorer la sécurité informatique en entreprise, il ne suffit plus de réagir aux menaces, il faut également savoir les anticiper. C’est pourquoi, les solutions de sécurité informatique modernes, souvent intégrées à des outils de sécurité informatique ou à des solutions ITSM et cybersécurité, permettent de bâtir une défense complète, des réseaux aux applications. Ainsi, chaque solution joue un rôle clé pour renforcer la résilience de son système d’information (SI) et soutenir une gestion proactive des risques informatiques.

1. Solutions de sécurité réseau

La sécurité du réseau d’entreprise est la première ligne de défense face aux cybermenaces. Ces solutions assurent une gestion centralisée de la sécurité informatique en surveillant en continu le trafic réseau pour bloquer les activités suspectes. Elles reposent donc sur des pare-feu, des systèmes de détection et de prévention d’intrusion (IDS/IPS) et sur une bonne segmentation réseau pour isoler les zones critiques. Ainsi, on bénéficie d’une protection réseau en temps réel qui préserve la fluidité de ses échanges sans compromettre sa sécurité.

2. Solutions de sécurité des terminaux (endpoints)

Chaque appareil connecté, que ce soit un ordinateur portable, un smartphone ou une tablette, représente un point d’accès potentiel pour une cyberattaque. Les solutions de sécurité des endpoints protègent donc tous ces appareils grâce à des logiciels de sécurité informatique capables de détecter les comportements anormaux et d’isoler automatiquement un appareil compromis. Associées à des outils de gestion des appareils connectés, elles permettent ainsi d’assurer la conformité et la sécurité de l’ensemble de son parc informatique, que ce soit sur site ou en déplacement.

3. Solutions de sécurité cloud

Avec la généralisation du travail hybride et du stockage en ligne, la sécurité informatique cloud-native est devenue incontournable. Ainsi, une solution de sécurité cloud protège vos environnements virtuels, vos applications SaaS et vos données hébergées grâce à un ensemble de technologies complémentaires.

- CNAPP (Cloud-Native Application Protection Platform) : protège l’ensemble du cycle de vie des applications cloud-native, du développement à l’exécution en production.

- CWPP (Cloud Workload Protection Platform) : sécurise les workloads dans le cloud en identifiant et en neutralisant les menaces au niveau des instances, des conteneurs et des machines virtuelles.

- CIEM (Cloud Infrastructure Entitlement Management) : gère et contrôle les droits d’accès au sein de votre infrastructure cloud pour limiter les risques liés aux privilèges excessifs.

- CASB (Cloud Access Security Broker) : surveille et sécurise l’usage des applications cloud en appliquant des politiques de contrôle d’accès et de conformité.

- CSPM (Cloud Security Posture Management) : évalue en continu la configuration de vos environnements cloud pour détecter et corriger les vulnérabilités ou erreurs de paramétrage.

- Chiffrement avancé : protège les données sensibles stockées dans le cloud contre les accès non autorisés et les risques de fuite.

4. Solutions de sécurité des données

Les données sont l’un des biens les plus précieux de toute organisation. C’est pourquoi, les solutions de sécurité des données assurent leur protection à chaque étape du cycle de vie de data management. En intégrant une solution collaborative de sécurité informatique, on peut donc visualiser où se trouvent ses données sensibles, qui y accède et comment elles circulent dans l’entreprise. En outre, les outils de prévention de pertes de données (DLP) bloquent automatiquement les transferts non autorisés et alertent leurs responsables dès qu’une fuite potentielle est détectée. C’est donc un moyen concret de protéger les données de l’entreprise sans freiner la collaboration.

5. Solutions de gestion des identités et des accès (IAM)

Contrôler les accès est essentiel pour maintenir la sécurité de son système d’information (SI). Par exemple, les solutions de gestion des accès et des identités (IAM) permettent de vérifier qui accède à quelles ressources et d’appliquer des règles strictes d’autorisation. Ces solutions de sécurité IT pour entreprise incluent :

- l’authentification unique (SSO) pour simplifier les connexions,

- la double authentification (MFA) pour renforcer la sécurité,

- des journaux d’accès détaillés pour assurer traçabilité et conformité.

6. Solutions de sécurité des applications

Les applications métier sont souvent la cible de cyberattaques exploitant des failles logicielles. Les solutions de sécurité des applications préviennent donc ces vulnérabilités en associant tests, filtrage et surveillance continue. Ainsi, des outils tels que les pare-feu applicatifs (WAF) peuvent bloquer les requêtes malveillantes tandis que des tests d’analyse dynamique (DAST) et statique (SAST) permettent de détecter les failles de sécurité dès la phase de développement produit. Enfin, l’intégration de la sécurité au service management garantit que chaque application, interne ou externe, respecte les mêmes standards de protection.

Cinq avantages aux solutions de sécurité informatique modernes

Les menaces évoluent et les entreprises ont besoin d’outils de sécurité informatique capables d’évoluer tout aussi vite. Grâce aux automatisations, à une visibilité centralisée et à la gestion fluide des incidents, les solutions modernes de sécurité informatique permettent aux équipes IT de passer d’une posture réactive à une approche proactive. Voici les cinq principaux avantages à adopter la meilleure solution de sécurité informatique pour entreprise, que vous soyez une PME ou une grande structure.

1. Détection et prévention des menaces en temps réel

Les outils de sécurité actuels s’appuient sur l’IA et des analyses comportementales pour identifier immédiatement toute activité suspecte. Ainsi, l’intelligence artificielle va d’abord déceler les comportements jugés normaux au sein de votre environnement IT pour mieux détecter les anomalies, anticiper les nouvelles attaques et prévenir les incidents avant qu’ils n’affectent vos opérations.

2. Réponse automatisée et gestion intelligente des incidents

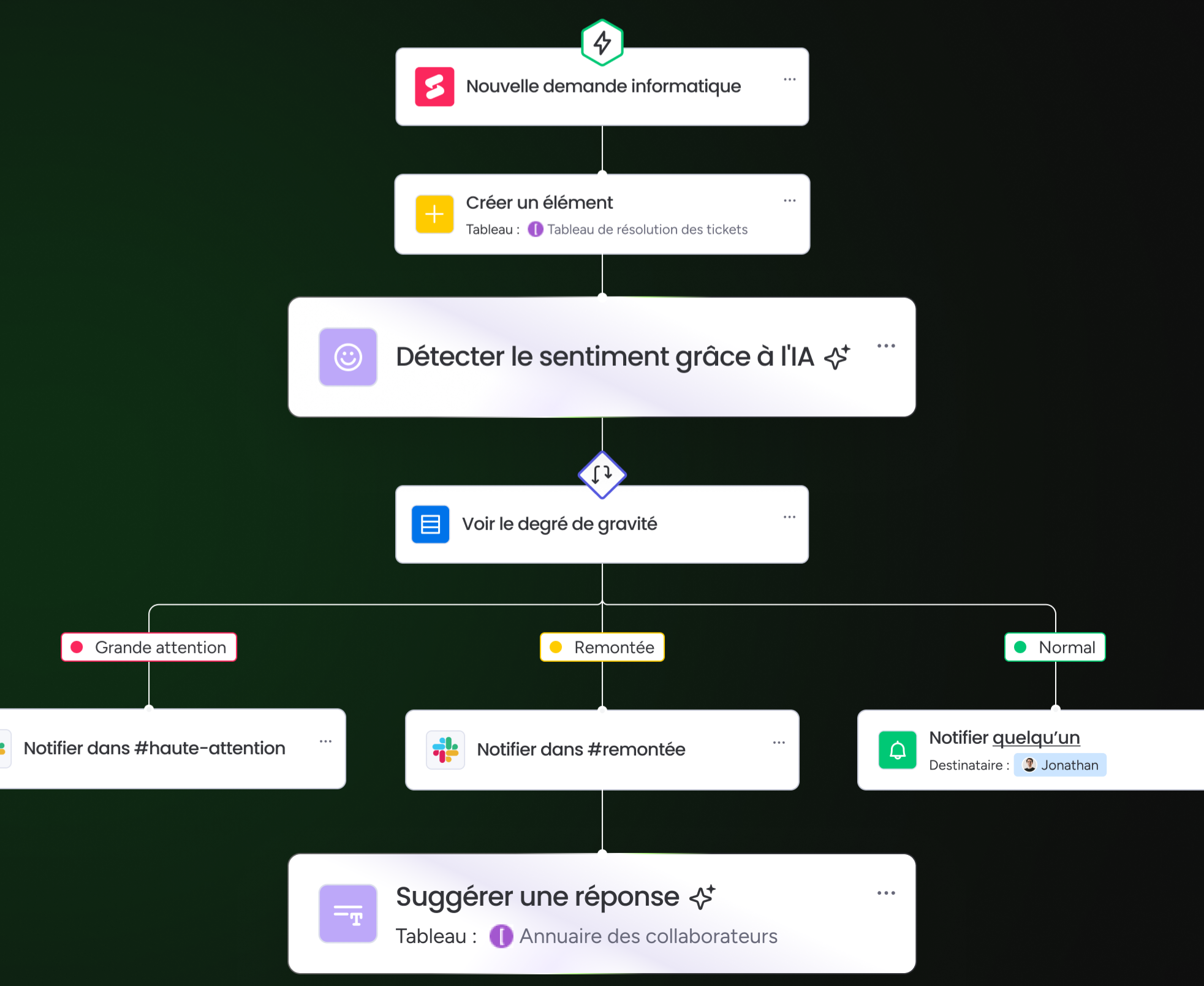

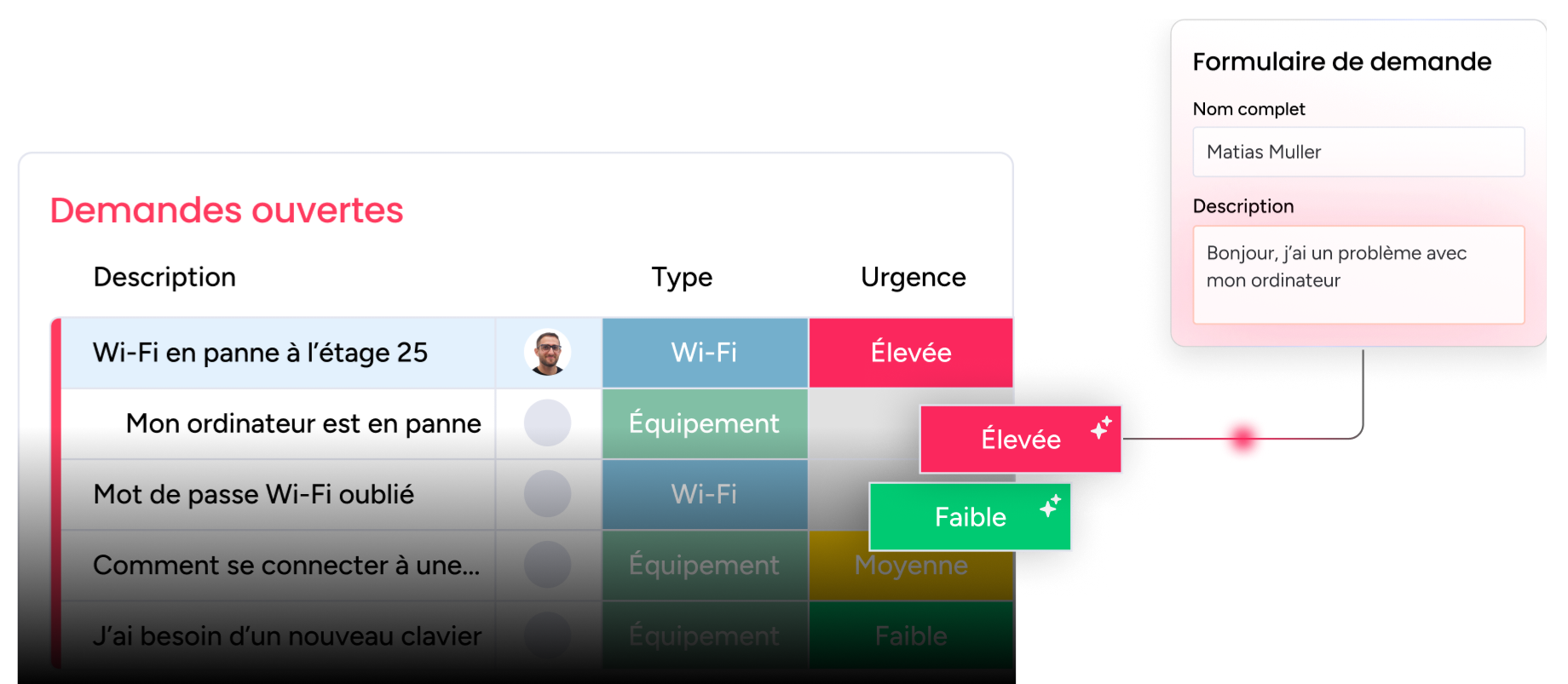

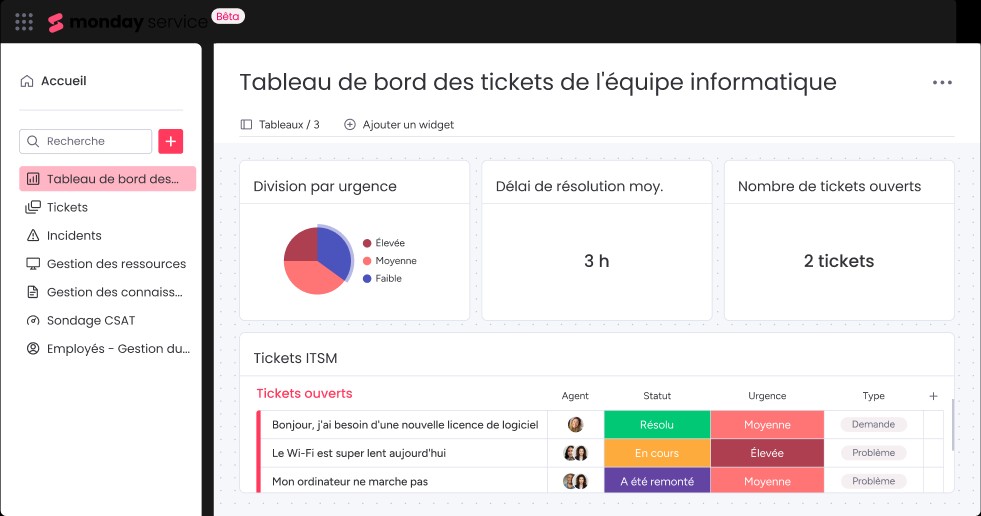

Lorsqu’un incident survient, chaque minute compte. L’automatisation de la sécurité informatique permet donc de déclencher des actions de confinement, d’investigation et de correction sans intervention manuelle. Mais, avec monday service, on peut aller encore plus loin. Ainsi, monday service crée automatiquement des tickets de sécurité, les assigne aux bons responsables et suit leur résolution dans un tableau de bord de sécurité clair et collaboratif. De cette manière, vous pouvez réduire votre temps de réponse et améliorer la coordination entre vos équipes IT et métier.

3. Visibilité complète sur votre posture de sécurité

Les solutions cloud pour la sécurité informatique offrent une vision globale de votre environnement IT, des réseaux aux terminaux. Ainsi, grâce à des tableaux de bord intuitifs, vous pouvez :

- visualiser en temps réel les menaces et vulnérabilités actives,

- identifier les tendances pour renforcer les zones à risque,

- générer des rapports de conformité en quelques clics.

Cette visibilité centralisée aide à prendre des décisions fondées sur des données concrètes, un atout essentiel pour toute entreprise soucieuse d’efficacité et de transparence.

4. Surveillance continue et réduction des temps d’arrêt

Une sécurité efficace ne prend jamais de repos. Les outils modernes assurent donc une surveillance continue de votre environnement informatique en collectant et en corrélant les signaux de sécurité à chaque instant. En détectant les comportements anormaux avant qu’ils ne deviennent critiques, ils réduisent considérablement les temps d’arrêt et garantissent la continuité de toutes vos activités.

5. Workflows intégrés et opérations simplifiées

Les organisations utilisent de plus en plus d’applications cloud, ce qui complique souvent la gestion de la sécurité. Or, les solutions de gestion intégrée comme monday service centralisent vos outils, vos alertes et vos processus dans un espace de travail unique. En facilitant votre gestion de portefeuille d’applications (APM), vous obtenez donc une visibilité complète sur les logiciels utilisés et leur niveau de sécurité. Ainsi, la gestion des tickets de sécurité devient fluide, les workflows sont automatisés et c’est toute l’entreprise qui gagne en efficacité. Avec un écosystème connecté et un reporting automatisé, votre équipe IT peut donc se concentrer sur ce qui compte vraiment : renforcer sa posture de sécurité et soutenir la croissance de l’entreprise.

Essayer monday serviceSolutions de sécurité informatique et cybersécurité : quelle différence

Avant de choisir un outil de sécurité, il est essentiel de comprendre la différence entre les solutions de sécurité informatique et la cybersécurité car elles ne recouvrent pas totalement les mêmes réalités.

- Les solutions de sécurité informatique désignent les outils et technologies que vous déployez pour protéger votre système d’information : pare-feu, antivirus, surveillance du réseau ou encore détection d’intrusion. Elles représentent la couche opérationnelle de votre protection, celle qui agit au quotidien pour bloquer les menaces.

- La cybersécurité d’entreprise, quant à elle, possède une vision plus large. Elle englobe la stratégie, la gouvernance et la culture qui soutiennent vos outils. Elle inclut la gestion des services informatiques et de la sécurité, la définition des politiques internes, la formation des équipes et la mise en place de processus de gestion des risques.

| Sécurité informatique | Cybersécurité | |

|---|---|---|

| Définition | Outils et plateformes | Stratégie et pratique globales |

| Portée | Mise en œuvre technique | Stratégie commerciale et gestion des risques |

| Objectif | Détection et réponse aux menaces | Evaluation des risques et gouvernance |

| Mise en œuvre | Solutions logicielles et matérielles | Politiques, procédures et culture |

Pourtant, les organisations les plus performantes associent souvent les deux. Ainsi, elles s’appuient sur des solutions de sécurité robustes tout en cultivant une approche stratégique de la cybersécurité. Avec la bonne combinaison d’outils, de politiques et de partenariats, votre entreprise peut alors renforcer durablement la sécurité de son SI et sa capacité à anticiper les cybermenaces.

Quatre étapes pour choisir la bonne solution de sécurité informatique pour son entreprise

Face à la diversité des technologies disponibles, il est parfois difficile de savoir comment choisir une solution de sécurité informatique adaptée à ses besoins. Le secret ? Une approche structurée, centrée sur vos priorités, vos ressources et votre niveau de maturité en matière de cybersécurité. Suivez ces quatre étapes clés pour sélectionner la plateforme de sécurité informatique la plus efficace pour votre organisation.

Étape 1 : évaluez votre environnement IT actuel

Avant toute chose, dressez un état des lieux de votre dispositif de sécurité. Quels outils utilisez-vous déjà ? Où se situent les points faibles ? Impliquez vos équipes IT et métiers pour comprendre leurs besoins quotidiens. Cette analyse vous donnera une base solide pour cibler les fonctionnalités à renforcer ou à remplacer.

Étape 2 : identifiez vos actifs critiques et vos vulnérabilités

Toutes les données n’ont pas la même valeur stratégique. Déterminez les actifs qui sont au cœur de votre activité comme les données clients, les brevets, les processus internes, etc. et évaluez les risques associés. À cette étape, collaborer avec une société de solutions de sécurité informatique ou des éditeurs de solutions de sécurité informatique peut aider à prioriser vos actions grâce à des audits et à des évaluations de vulnérabilité approfondies.

Étape 3 : définissez vos exigences et votre budget

Fixez un cadre clair pour votre investissement. Listez les menaces que vous souhaitez contrer, les intégrations nécessaires avec vos systèmes existants et les réglementations à respecter. Évaluez le coût potentiel d’une faille de sécurité comparé à celui de la prévention. Cela facilitera votre décision et renforcera votre argumentaire auprès de votre direction.

Étape 4 : choisissez un logiciel capable d’évoluer avec vous

Un bon outil de sécurité ne se limite pas à la protection. Il doit aussi pouvoir accompagner votre croissance. Optez donc pour une solution de sécurité informatique capable d’évoluer au rythme de votre entreprise. Par exemple, les plateformes cloud comme monday service offrent des tableaux de bord centralisés pour une visibilité complète, une gestion fluide des incidents et des intégrations simplifiées. Vous gagnez ainsi en agilité, en réactivité et en cohérence entre vos différents outils de sécurité.

Essayer monday serviceTransformez votre gestion de la sécurité informatique avec monday service

La cybersécurité moderne repose autant sur la technologie que sur la collaboration. Avec monday service, vous centralisez, automatisez et simplifiez la gestion de votre sécurité informatique au sein d’une plateforme intuitive. En intégrant la solution ESM de monday.com à votre stratégie de protection des données, vous reliez donc vos équipes, vos outils et vos processus autour d’un objectif commun : une sécurité plus fluide, plus réactive et mieux pilotée.

Automatisez vos workflows de sécurité avec une IA responsable

L’automatisation de la sécurité avec monday.com permet de gagner un temps précieux sur la gestion des incidents. En effet, monday service va classer et prioriser automatiquement les tickets selon leur gravité, leur impact potentiel ou la source du problème. Ainsi, notre IA intégrée apprend de vos historiques d’incidents, suggère des actions correctives et détecte les tendances récurrentes pour une réponse accélérée, des processus allégés et une équipe de sécurité plus concentrée sur l’essentiel : la prévention.

Centralisez tous vos tickets et alertes de sécurité

Grâce aux automatisations intelligentes et sans code de monday service, vous pouvez centraliser tous vos tickets de sécurité. Ainsi, chaque alerte devient une action suivie. Plus besoin de basculer entre plusieurs outils. Vos notifications, incidents et tâches sont regroupés sur une interface unique. Cette visibilité totale renforce la coordination entre les équipes IT, sécurité et opérations tout en garantissant un traitement rapide et documenté de chaque incident.

Connectez monday service à votre écosystème de sécurité IT

Vos outils de sécurité génèrent des données précieuses. Mais, celles-ci restent souvent trop cloisonnées. Grâce à plus de 200 intégrations natives, monday service permet déjà de centraliser tous vos outils métier préférés. Mais, ce n’est pas tout. Vous pouvez également connecter toutes vos plateformes de sécurité via des API, des webhooks et des systèmes d’intégration d’applications d’entreprise (EAI). Ainsi, monday service s’interconnecte facilement avec vos solutions SIEM, vos antivirus, vos outils IAM et vos applications cloud. Les alertes issues de vos systèmes de sécurité se traduisent automatiquement en tickets synchronisés en temps réel avec vos autres plateformes. De cette manière, vous obtenez une vision unifiée de votre posture de sécurité, claire, dynamique et directement exploitable.

Pilotez votre posture de sécurité avec des tableaux de bord en temps réel

Les tableaux de bord intuitifs de monday service offrent une visibilité complète sur tous vos indicateurs KPI de sécurité comme vos temps moyen de résolution, les tendances d’incidents, votre conformité réglementaire, etc. Ce reporting automatisé facilite les audits tandis que les visualisations interactives aident chaque équipe à prioriser ses efforts. Ainsi, vous pilotez votre sécurité informatique comme un véritable levier de performance.

Passez à la vitesse supérieure avec monday service

Les cybermenaces évoluent sans cesse. Mais, votre organisation peut garder une longueur d’avance. En associant vos solutions de sécurité informatique existantes avec la puissance collaborative et automatisée de monday service, vous transformez complexité en clarté et réaction en anticipation.

Prêt à moderniser votre sécurité IT ? Découvrez comment monday service peut centraliser vos tickets de sécurité, automatiser vos réponses et renforcer la résilience de votre entreprise, le tout sur une seule plateforme intuitive.

Essayer monday serviceFAQ

Quels sont les 5 principes de la sécurité informatique ?

Les cinq principes de la sécurité informatique sont : la confidentialité (protéger l’accès aux données), l’intégrité (préserver leur exactitude), la disponibilité (garantir l’accès en continu), l’authenticité (vérifier l’identité des utilisateurs) et la traçabilité (assurer un suivi des actions et des accès).

Quels sont les 3 types de sécurité informatique ?

En informatique, les trois principaux types de sécurité sont : la sécurité physique (protection des équipements), la sécurité logique (protection des systèmes et des logiciels) et la sécurité organisationnelle (procédures, politiques et formation des utilisateurs).

Quelles sont les solutions de sécurité informatiques les plus connues ?

Les solutions de sécurité informatique les plus connues incluent les antivirus, les pare-feux (firewalls), les solutions EDR, les CNAPP, les CASB, les CSPM et les CIEM. Ces outils permettent de protéger les systèmes, les données et les environnements cloud contre les cybermenaces.

Qu’est-ce qu’une solution de sécurité informatique ?

Une solution de sécurité informatique est un logiciel ou une plateforme qui protège les données, les réseaux et les applications contre les attaques, les malwares et les fuites d’informations. Elle peut être locale, cloud-native ou hybride selon les besoins de l’entreprise.

Pourquoi la sécurité informatique est-elle importante ?

La sécurité informatique est essentielle pour protéger les données sensibles, prévenir les cyberattaques et assurer la continuité des activités. Elle renforce la confiance des clients et limite les pertes financières ou réputationnelles.

Quelles sont les menaces les plus courantes en sécurité informatique ?

Les menaces les plus fréquentes incluent les malwares, ransomwares, phishing, attaques DDoS, intrusions réseau et fuites de données. Ces attaques visent à compromettre la confidentialité, l’intégrité et la disponibilité des systèmes.

Quelle est la différence entre sécurité informatique et cybersécurité ?

La sécurité informatique englobe la protection de tous les systèmes et données numériques, tandis que la cybersécurité se concentre spécifiquement sur la protection contre les menaces provenant d’Internet et des réseaux connectés.

Comment choisir une solution de sécurité informatique efficace ?

Pour bien choisir une solution de sécurité informatique, il faut évaluer les besoins de l’entreprise, vérifier la compatibilité avec l’infrastructure existante et privilégier des solutions complètes et évolutives comme les CNAPP ou CSPM pour les environnements cloud-native.

Contactez nous 24 h/24